时间:2023-08-16 21:29 / 来源:未知

奶嘴天线与消防照明灯白银投资正在某次试验中曰镪一个沙箱,正在不睬解沙箱强度的情景下只可一点点去摸索,措施通过挪用ShellCode弹出揣测器。丢到沙箱内里举行测试发明被沙箱到而且爆出了施行ShellCode的举止。领会过沙箱的朋侪都理解,沙箱寻常是通过Hook枢纽A

正在这个函数中咱们施行ShellCode的挪用了三个枢纽的函数VirtualAlloc,WriteProcessMemory,CreateThread而这三个函数是施行ShellCode或者注入常用的API,这里可能笃信的一点是依然被沙箱挂钩了。是以咱们要绕过要不即是脱钩要不即是猜端正的写法找端正的裂缝。

func函数中检测钩子输出文献或者从内存音讯获取到这个三个函数的触发按序,现正在触发了这条端正,就证据咱们目前是正在施行ShellCode,于是成为了报毒的一个枢纽点。

最纯洁的绕过是行使相仿效用的函数举行代替,这里也能够存正在一个题目,即是常睹的那些函数依然被挂钩了,由于良众沙箱默认就挂钩了良众内存相干的API,假如咱们假如只是更换极少函数能够依旧会被检测到,当然不倾轧这些式样可能绕过极少沙箱,单这回遭遇的沙箱我测试更换了良众API依旧会被检测到。那么咱们只可从端正方面去下手了。

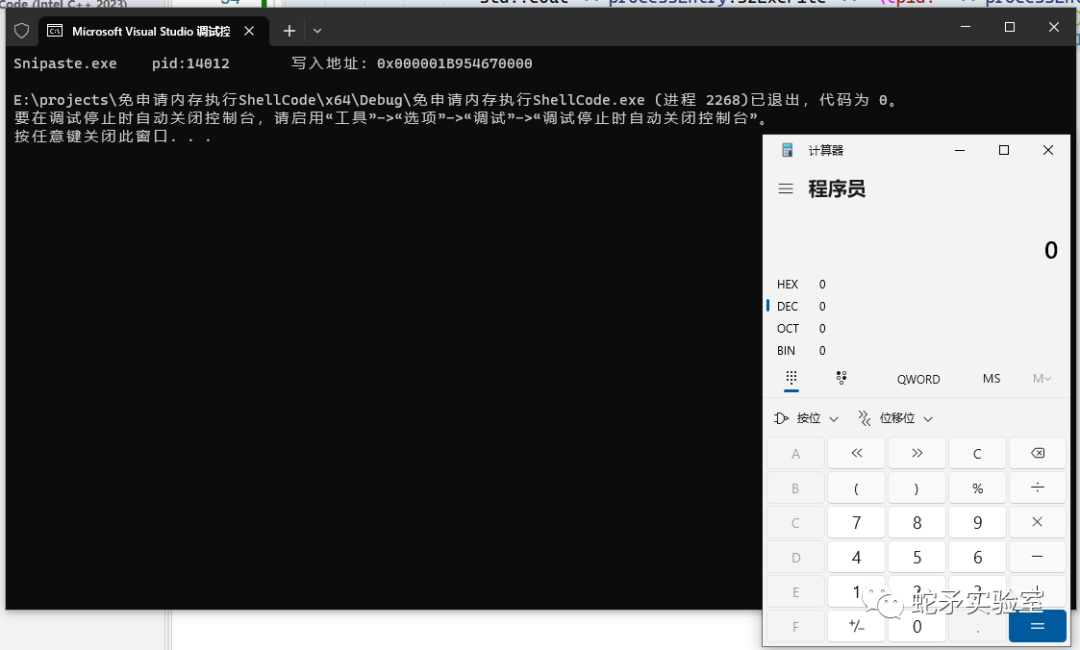

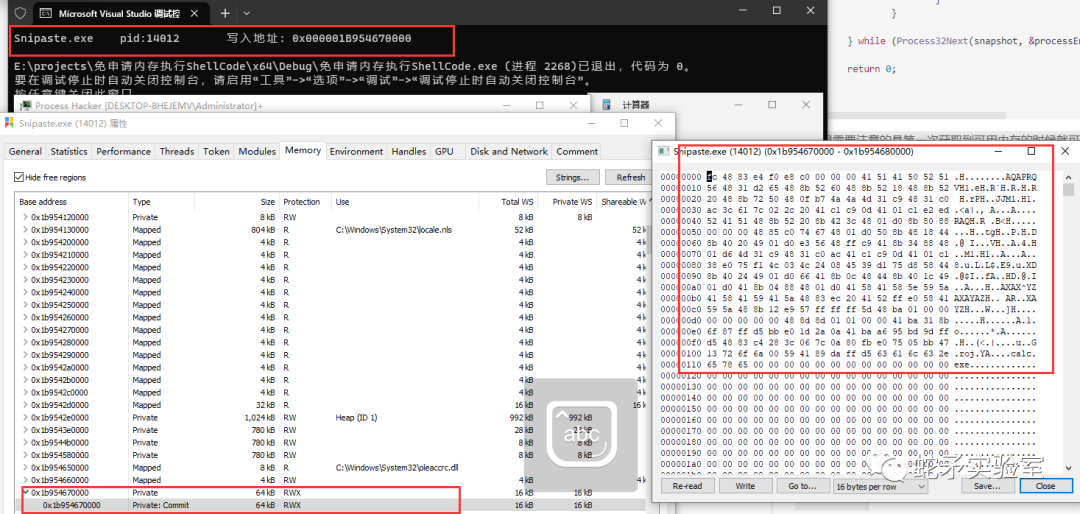

咱们反过来念一下,咱们施行ShellCode就必要先申请可施行的内存,正在写数据到内存中,正在启动线程去施行数据。那么咱们可弗成能不申请内存就可能施行。这即是咱们绕过不这么健康端正的一种式样。

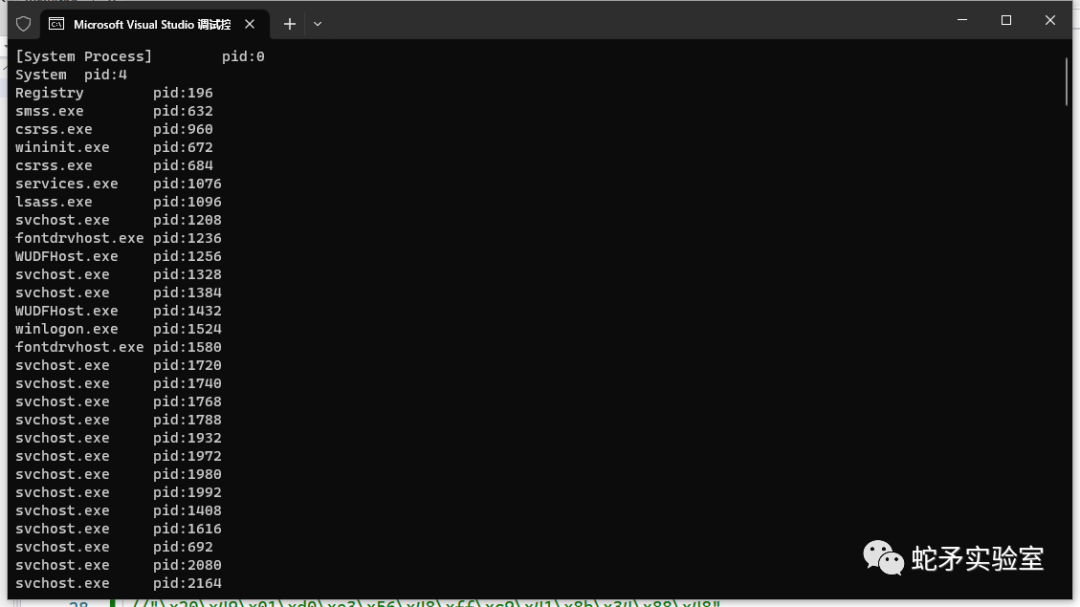

遍历经过的式样有良众中,这里咱们采取行使Windows Api举行遍历,完全代码如下:

下一步咱们要去判决软件架构,为什么要举行这一步是取决于咱们的ShellCode是众少位的,这里我的ShellCode是64位,是以要过滤掉32位经过,否则正在后续找到可读可写可施行内存的时分咱们固然可能写入到内存,但不行施行起来。

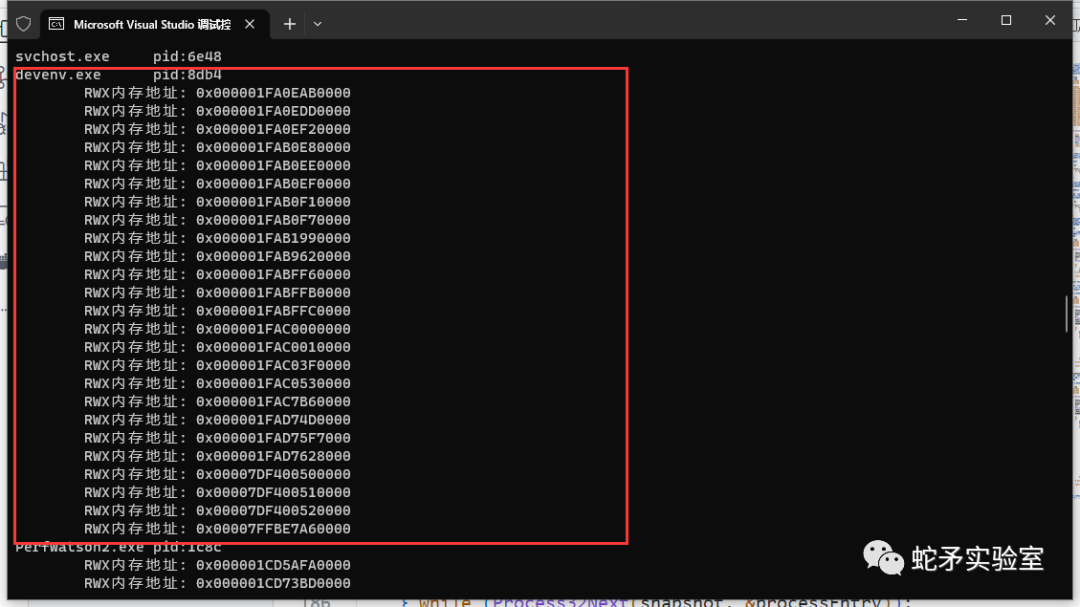

新插手的代码中行使IsWow64Process这个API去判决经过是否为64位,假如不是咱们就举行下次一轮回。假如是咱们必要架构的经过咱们就要举行下一步判决经过中是否有可读可写可施行的内存让咱们去构制ShellCode。

这种即是咱们可操作的内存,首要行使到的函数是VirtualQueryEx,通过遍历出经过中整个内存,对内存属性举行判决,筛选出咱们必要的内存。

这里必要防备的是第一次获取到可用内存的时分就可能退出轮回了,避免ShellCode众次施行。

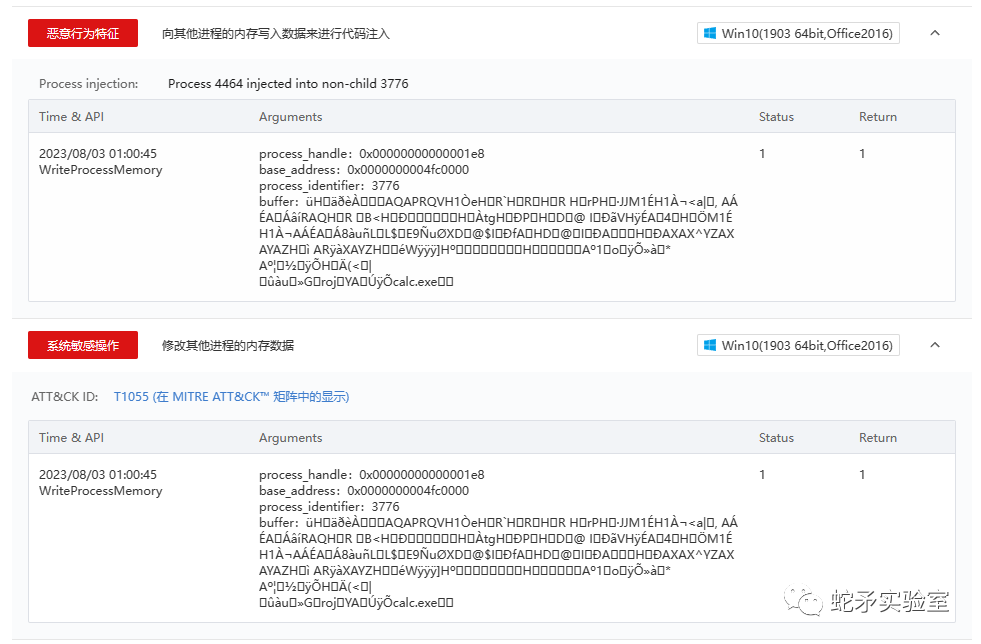

注入检测:这种式样不管若何绕,都必定要始末的一点,都要通过一个经过去往其它一个经过中去写入数据,而这个举止是很好检测的。遭遇这种根基可能直接讯断为是恶意软件。

微步领悟显现两个检测总得来说即是举行了注入,端正能够是针对WriteProcessMemory这个函数举行检测。

第一个参数是要被写入数据的经过句柄,这里可能凭据句柄去判决出写入的是哪个经过,正在与方今挂钩的经过举行比拟,从而判决出来是写入到其他经过依旧当进取程,假如是其他经过就触开首正‘篡改其他经过内存数据’。而这种咱们也可能通过前面讲到绕过EDR脱钩来反沙箱钩子,不外这种式样只可绕过三环的钩子,假如是内核钩子咱们就必要正在0环分裂了。又有即是咱们脱钩也是一种很常睹的高危举止,老例脱钩也许率是会被直接检测出的。

本次试验的方针并不是去绕过一款沙箱。首要是要总结履历,去凭据分歧的引擎和端正针对性的去调换自身的免杀式样,没有哪种式样的免杀是可能长久不杀的,也没有任何沙箱可能百分百检测到百般举止。首要是正在于绕过的式样和端正的修建。要众考试总结出被杀的原由。

库领悟及实例 /

正在内存中原形产生了什么真的理会吗?只要搞理会内存里的虚实,才算一律搞懂

之间的区别 /

时底层会产生什么 /

的参数何如传达、仓库指针何如变更、栈帧是何如被成立以及何如被歼灭的,从来缺乏编制性的明确,于是断定花功夫研习下

机制与栈帧道理详解 /

大大消浸物联网拓荒门槛!TuyaOS3.8.0庞大拓荒编制让IoT更纯洁

RT-Thread Nano系列教程1正在 RT-Thread Nano 上增添限定台与 FinSH

暖手宝平和吗?测试暖手宝的极限温度和过热爱惜并拆开看内部做工 #硬核拆解

奶嘴天线与消防照明灯,拆两个楼道里常睹东西看看里边都有什么 #硬核拆解